Crowdstrike, la empresa detrás del escándalo de correos electrónicos pirateados de Rusia que no ofrecieron pruebas durante la investigación, está detrás de las interrupciones de TI que dejaron en tierra vuelos en todo Estados Unidos el día después de la RNC

Se informaron importantes “cortes de TI” en todo el mundo, que afectaron a los sistemas bancarios, los servicios de emergencia y las comunicaciones de las aerolíneas. El sitio web de la FAA muestra actualmente siete aeropuertos cerrados, incluidos LaGuardia International en la ciudad de Nueva York, Logan International en Boston y Harry Reid en Las Vegas.

Los vuelos en todo el país se cerraron desde anoche y se reanudaron el servicio esta mañana.

OUTAGES

— The Spectator Index (@spectatorindex) July 19, 2024

- Biggest IT outage ever according to experts

- Major banks, media, airports and airlines affected by major IT outage

- Rail services disrupted in parts of US and UK

- Payment systems impacted in different parts of the world, including Australia and the UK.

-…

Crowdstrike se autodenomina como la primera plataforma nativa de la nube que protege los puntos finales y las cargas de trabajo, la identidad y los datos de la nube.

También es una empresa que puede provocar un caos masivo en todo el mundo cuando sus sistemas funcionan mal.

Muchos de ustedes recordarán que también fue Crowdstrike quien estaba trabajando con el Partido Demócrata cuando culparon de la filtración de los correos electrónicos de Hillary Clinton a un sospechoso hackeo ruso. Al menos, esa era la historia.

The Gateway Pundit borró esa narrativa falsa hace años, pero sólo después de que los demócratas utilizaron la mentira para intentar un golpe de estado contra el presidente Trump.

El 8 de marzo de 2020 y antes, el 16 de junio de 2019, presentamos argumentos contra la afirmación de la banda Mueller de que el Comité Nacional Demócrata fue pirateado por rusos.

El experto cibernético Yaacov Apelbaum publicó un informe increíble con información que básicamente demuestra que el Comité Nacional Demócrata no fue pirateado por los rusos.

BALTIMORE – Yaacov Apelbaum está en el negocio del software espía. Incluso ha sido acusado de ser un espía.

Como propietario de una empresa de ciberseguridad con sede en Nueva York llamada XRVision, Apelbaum ha pasado gran parte de la última década desarrollando software sofisticado para monitorear y rastrear personas en todo el mundo.

Tiene vínculos con agencias de inteligencia extranjeras y ha contratado al gobierno de Estados Unidos para utilizar software de reconocimiento facial en la frontera.

https://www.yaacovapelbaum.com/2019/01/03/who-done-it/

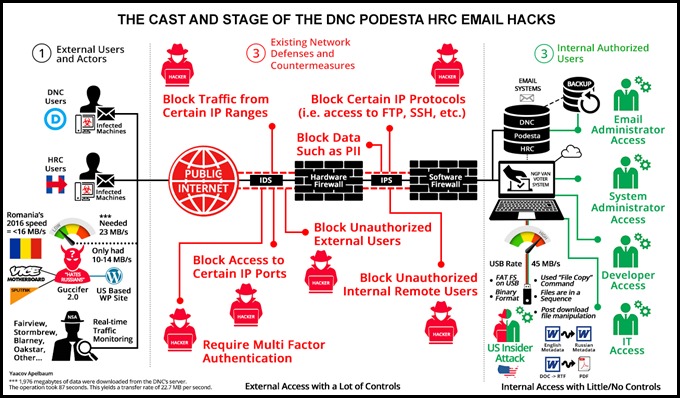

Si todavía está confundido acerca de quién, qué, cuándo, dónde y cómo, no está solo. La razón de esta densa niebla es que es imposible separar los hechos de los hechos sin acceso a los datos forenses, que por alguna razón no parecen estar disponibles. En lo que respecta a los argumentos a favor y en contra de un acceso local versus remoto, sí, teóricamente un atacante remoto podría haber usado un cóctel de día cero + elevación remota de privilegios + recuperación de contraseña contra la red DNC y el sistema de votantes NGP VAN basado en la nube. , pero también podría hacerlo un usuario/administrador local por una fracción del tiempo y esfuerzo.

¿Qué pasa con la identidad del perpetrador? Según el WaPo (utilizando Crowdstrike, el Departamento de Justicia y sus otros habituales filtradores secretos del gobierno que lo saben), el ataque fue perpetrado por una unidad rusa liderada por el teniente capitán Nikolay Kozachek, quien supuestamente creó un malware llamado X-Agent y utilizó para ingresar a la red e instalar registradores de pulsaciones de teclas en varias PC. Esto les permitió ver lo que el personal del Comité Nacional Demócrata estaba escribiendo en el teclado y tomar una captura de pantalla de su computadora. La descripción del exploit parece plausible, pero si este fuera el caso, entonces ¿cómo pudo el Departamento de Justicia conocer todos estos detalles y utilizarlos en las acusaciones sin que el FBI haya evaluado forensemente las computadoras y servidores del DNC/HFA? ¿Y por qué los servicios de inteligencia rusos utilizarían malware obsoleto fabricado en Ucrania para vulnerabilidades tan visibles? Finalmente, ¿desde cuándo el Departamento de Justicia, que sólo habla el lenguaje de las acusaciones, utiliza rumores de ciudadanos británicos como Matt Tait, ex junior del GCHQ y conocedor de todo lo relacionado con la colusión rusa (que bajo juramento negó sus afirmaciones en los medios), Crowdstrike ( ¿El FBI no realizó ningún análisis forense informático en las computadoras portátiles de Seth Rich o en el hackeo del Comité Nacional Demócrata), o cualquier otra evidencia que carezca de acreditación de cadena de custodia como fuente principal para el procesamiento?

Otra observación digna de mención es que tres de los oficiales rusos del GRU en la lista de buscados del Departamento de Justicia supuestamente trabajaban en 2016 simultáneamente en múltiples proyectos no relacionados, como interferir con las elecciones de Estados Unidos (y piratear la HFA y el DNC), mientras que al mismo tiempo También supuestamente estaban pirateando la Agencia Antidopaje de los Estados Unidos (USADA) y la Agencia Mundial Antidopaje (AMA).

El hecho de que los tres tuvieran múltiples (al menos 4) asignaciones simultáneas de proyectos de alto impacto y alta visibilidad es extraño porque no es así como operan los típicos equipos ofensivos de ciberinteligencia. Estas unidades tienden a estar compartimentadas, se les asigna una misión específica y el grupo de trabajo permanece unido durante toda la duración del proyecto.

Y este acertijo envuelto en un enigma no termina ahí, además de los ciberforenses de mala calidad de Crowdstrike y el FBI, también tenemos todo el cuestionable trabajo de investigación de HSH que vincula al atacante con el seudónimo de Guccifer 2.0 y lo identifica como un Ruso.

Cualquier evidencia de que Guccifer 2.0 es ruso debe evaluarse teniendo en cuenta estos puntos:

1.Usó un servicio VPN ruso para ocultar su dirección IP, pero no usó TOR. El uso de un proxy para realizar operaciones cibernéticas es un POE en todas las agencias de inteligencia y LEA.

2.Utilizó el servicio de correo electrónico de AOL que capturó y reenvió su dirección IP y el mismo correo electrónico de AOL para ponerse en contacto con varios medios de comunicación el mismo día del ataque. Esto es tan evidente y amateur que es poco probable que sea un error y parece un intento deliberado de dejar migas de pan rastreables.

3.Llamó a su cuenta de usuario de Office Феликс Эдмундович. Se supone que el nombre completo es Фе́ликс Эдму́ндович Дзержи́нский, que se traduce como Felix Edmundovich Dzerzhinsky, en honor al fundador de la Policía Secreta Soviética. Los dispositivos y cuentas utilizados en operaciones ofensivas en el ciberespacio utilizan nombres aleatorios para evitar su trazabilidad e identificación. Por qué alguien en el FSB/GRU/SVR usaría este seudónimo (además de la razón obvia) está más allá de la comprensión.

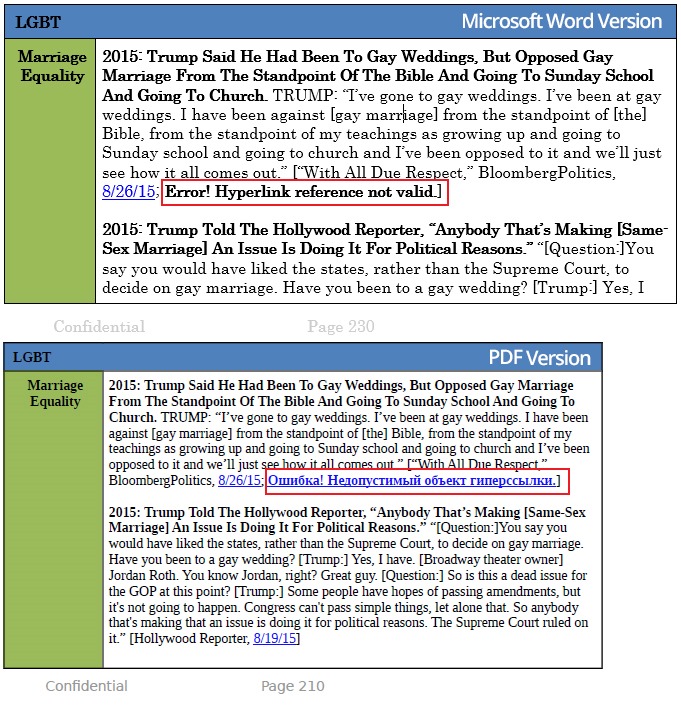

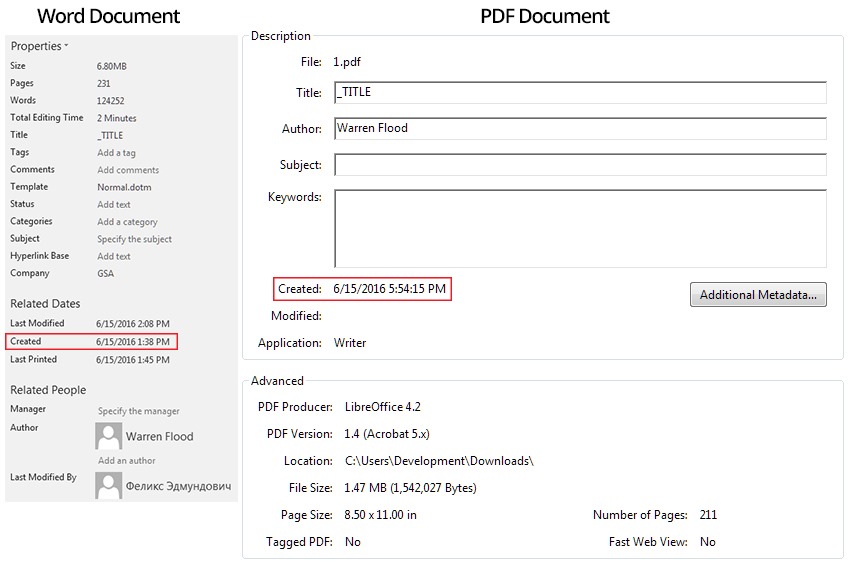

4.Copió el documento original de investigación de la oposición de Trump y lo pegó en una nueva plantilla (con un tiempo de edición de aproximadamente 2 minutos). La nueva hoja de estilo del documento tiene diferentes tipos de fuente, tamaño y configuración, lo que aumenta el recuento de páginas en el nuevo documento de 157 a 231 y el tamaño del archivo de 694 KB a 5,05 MB. También cambia el título del campo a "_Título" y el campo "Última modificación por" de "Warren Flood" a "Феликс Эдмундович". ¿Por qué perder tiempo y esfuerzo haciendo esto?

5.Aproximadamente 4 horas después de crear la versión "rusa" del documento, lo exportó a PDF usando LibreOffice 4.2 (en el proceso cambió la marca de agua, perdió un campo de fecha y eliminó alrededor de 20 de las páginas originales). Lo más probable es que esto se haya hecho para mostrar “huellas dactilares rusas” adicionales en forma de mensajes de error de hipervínculos rotos en ruso (Imágenes 4 y 5). ¿Por qué molestarse en volver a formatear, reeditar y convertir los documentos originales? ¿Por qué no publicar los datos sin procesar en el formato original lo antes posible?

Imagen 5: Metadatos L-R del supuesto documento de Word de investigación de la oposición del DNC y la versión PDF del mismo documento. Tenga en cuenta que lo que se supone que es un documento de plantilla ruso todavía utiliza un formato de fecha estadounidense de mm/dd/aaaa.

La explicación probable para todo este sofisticado juego de pies en la manipulación del idioma, los campos de propiedad y el contenido del documento fue un intento de demostrar que los rusos trabajaron en el documento. Esto se puede deducir de la siguiente secuencia de eventos:

1.El usuario abre y guarda un documento ('fuente') llamado "Informe Trump 12192015 - para dist-4.docx" compuesto originalmente por Lauren Dillon como un archivo RTF y luego lo abre nuevamente.

2.El usuario abre un segundo documento generado originalmente por el usuario Warren Flood en una computadora registrada en la Compañía GSA ('destino') llamada "Slate_-_Domestic_-_USDA_-_2008-12-20-3.doc", elimina su contenido, guarda el archivo vacío como RTF y lo abre nuevamente.

3.El usuario copia el contenido del documento RTF "origen" y lo pega en el documento RTF vacío "destino".

El usuario realiza varias modificaciones al contenido del documento, como cambiar la marca de agua de “BORRADOR CONFIDENCIAL” a “CONFIDENCIAL”.

4.El usuario guarda este documento en un archivo llamado "1.doc". Este documento ahora contiene el texto del documento original de Lauren Dillon “Informe Donald Trump” y también tiene mensajes de error de enlace URL en ruso en su cuerpo. El usuario también produce una versión en PDF de este documento.

5.Un usuario primero publica “1.doc” en varios medios de comunicación, incluido WaPo, y luego carga una copia en el sitio web de WordPress Guccifer 2.0 (que, curiosamente, está alojado en los EE. UU.).

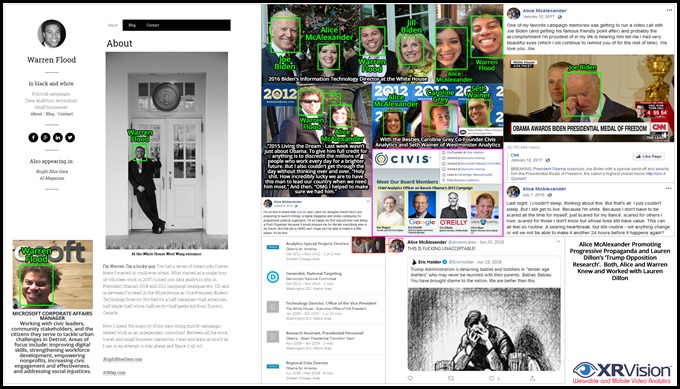

6.El nombre de usuario Warren Flood en los metadatos probablemente se refiere al exdirector de tecnología de la información del vicepresidente Joe Biden en la Casa Blanca (que tenía una copia registrada de MS Office en GSA).

Imagen 6: Ejemplo de vínculo para Warren Flood y su esposa Alice McAlexander. En 2016, ambos trabajaron en la Casa Blanca, estuvieron vinculados a altos dirigentes políticos del Comité Nacional Demócrata, publicaron un periódico para organizadores progresistas y produjeron un gran volumen de contenido político y estratégico.

Basado en evidencia que va más allá del nombre de usuario y de la empresa en los metadatos del archivo, está claro que Warren y su círculo profesional, como Tony Carrk, Kristin Sheehy, Sara Latham y Lauren Dillon, tenían copias o acceso a estos archivos mucho antes. se filtraron el 14 de junio de 2016. Es de destacar que al menos una de estas personas, Sara Latham, quien fue jefa de personal de John Podesta y asesora principal de campaña de HRC, también estuvo en contacto con algunos de los jugadores británicos asociados con el expediente Steele.

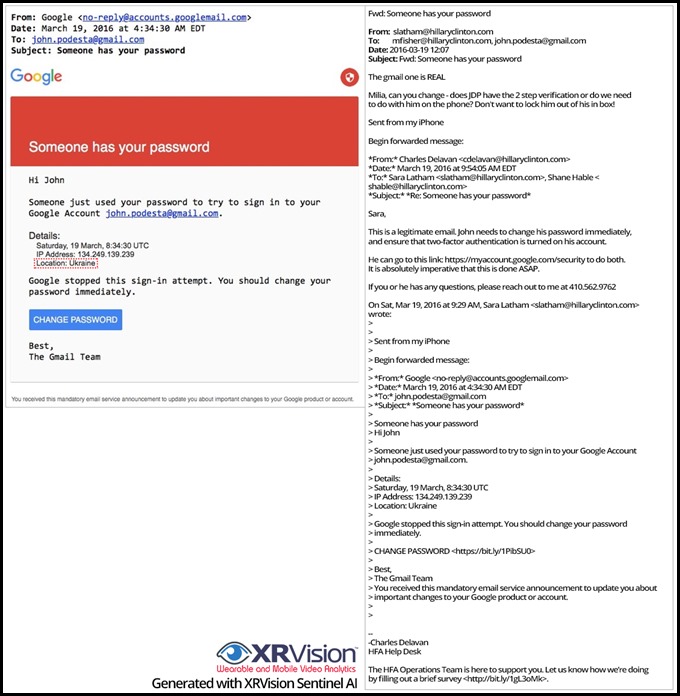

Imagen 7: Los detalles del supuesto phishing por correo electrónico de Podesta y los correos electrónicos posteriores enviados por el servicio de asistencia de TI de Hillary for America (HFA) a Sara Latham diciéndole que la contraseña de Podesta debe restablecerse a través de una URL de Gmail verificada (es decir, no haga clic en enlace de correo electrónico de phishing) e instrucciones para habilitar la autenticación de 2 factores. Se tomaron ambas acciones, lo que cuestiona la afirmación de que el phishing tuvo éxito. A pesar de esto, Lorenzo Franceschi-Bicchierai, el reportero que también entrevistó a Cuccifer 2.0, escribió el 28 de octubre un artículo sobre control de daños en Vice Motherboard (siguió a un artículo casi idéntico publicado por Tara Golshan de Vox 11 minutos antes) afirmando que HFA IT La mesa de ayuda creía que el phishing era un correo electrónico legítimo.

Guccifer 2.0

El 21 de junio de 2016, una semana después de que la filtración del Comité Nacional Demócrata se hiciera pública, Lorenzo Franceschi-Bicchierai, un reportero de Vice Placa Madre, entrevistó a una persona que se identificó como “Guccifer 2.0”. Durante su conversación en línea, el individuo afirmó que era rumano. Sus supuestas malas habilidades con el idioma rumano se utilizaron más tarde para desenmascarar su identidad rusa.

El uso que hace Guccifer de contracciones como "no puedo" y "no podría" y de artículos definidos/indefinidos como "a" y "el" sugiere que, de hecho, es un hablante nativo de inglés. Esto también se aplica a su vocabulario técnico y fraseo. Independientemente de lo malo que pueda parecer el rumano de Guccifer 2.0, lo cierto es que no sabemos a quién le estaba enviando mensajes de texto Bicchierai, si la conversación fue un engaño o si fue un montaje. El hecho de que Bicchierai aparezca en cada cruce crítico relacionado con el hackeo del correo electrónico del Comité Nacional Demócrata y tenga conocimiento de primera mano/interno sobre lo que supuestamente ocurrió es, por decir lo menos, sospecha.

Aparentemente, ninguna de estas preguntas triviales se interpuso en una serie de publicaciones de HSH que afirmaban que Guccifer 2.0 era en realidad el hacker del Comité Nacional Demócrata y que era ruso. Uno de esos estudios pseudocientíficos publicado por el New York Times afirmó que:

"... un análisis lingüístico proporcionado al New York Times por Shlomo Argamon, científico jefe de Taia Global, una empresa de ciberseguridad... también concluyó que Guccifer 2 es ruso". … El Sr. Argamon, profesor de informática y director del programa de maestría en ciencia de datos del Instituto de Tecnología de Illinois, encontró siete rarezas en el texto en inglés del hacker, cinco de las cuales apuntaban claramente al ruso como lengua materna del hablante. .” Argamon concluye entonces que: “Es posible que el escritor sea un hablante de rumano que haya estudiado ruso. Sin embargo, el escritor negó saber algo de ruso, por lo que la conclusión más razonable es que es un hablante nativo de ruso y no de rumano”.

Al igual que cualquier otra forma de desinformación, este artículo también está plagado de verdades e inexactitudes parciales. Si lees el texto real del chat en línea, Guccifer 2.0 nunca “negó saber nada de ruso”, dijo, “Un momento buscaré en el traductor de Google lo que quisiste decir”. No es que esto haga una gran diferencia. Tanto el estudio como las pretenciosas afirmaciones del artículo del NYT se leen como si hubieran sido escritos por el equipo detrás del episodio Kid Snippets del "Salesman".

No hay comentarios:

Publicar un comentario