#RKIFiles FAQ

— Aya Velázquez (@aya_velazquez) July 26, 2024

Zur Zeit wird vereinzelt die Authentizität des RKI-Leaks angezweifelt. Das @rki_de selbst, sämtliche MSM, @Karl_Lauterbach, @jensspahn und Co. hingegen dementierten die Authentizität des Leaks von Anfang an nicht. Warum das RKI von Anfang an ganz genau wusste, dass… pic.twitter.com/EYHej6aIxL

Respuestas a preguntas frecuentes sobre la fuga de RKI. Se aceptan más preguntas y este artículo se actualizará continuamente.

https://www.velazquez.press/p/rki-leak-faq

Actualmente existen algunas dudas sobre la autenticidad de la filtración del RKI. El propio RKI, todos los HSH, Karl Lauterbach, Jens Spahn y compañía, no negaron desde el principio la autenticidad de la filtración. A continuación explicaré por qué el RKI sabía exactamente desde el principio que se trataba del conjunto de datos real, así como las versiones ligeramente diferentes de los protocolos.

No pongo en peligro a nadie al anunciar lo siguiente, ya que el propio RKI hace tiempo que lo ha adivinado basándose en el análisis de la versión pública de los protocolos: La filtración se extrajo del archivo del RKI. ¿Por qué del archivo? Porque es lo único en todo el RKI que no está "seguido", es decir, quién accede a él no está registrado. Se realiza un seguimiento de todo lo demás: cada descarga, cada entrega. No el archivo. Por lo tanto, el RKI no puede saber ahora quién lo sacó del archivo. Técnicamente no hay forma de saber quién fue. Con alrededor de 24.000 fallos de seguridad registrados en el instituto, no es ninguna sorpresa. En estas circunstancias, tarde o temprano habría que esperar una fuga. Los empleados no son máquinas controlables.

En segundo lugar, unas palabras sobre las diferentes versiones de los protocolos. En el conjunto de datos original de los archivos Docx, que he proporcionado en http://rki-transparenzbericht.de, y en varias versiones duplicadas, a veces se encuentran versiones dobles e incluso triples de las actas de la reunión. Para la primera filtración de todo el protocolo, encontré periodísticamente desfavorable incluir las versiones doble y triple porque el número de páginas habría inflado innecesariamente el documento. Te habrías tropezado constantemente con él mientras leías, al estilo: "¿Por qué vuelve a aparecer el mismo documento? ¿Está allí dos veces?" Al seleccionar los archivos para la versión completa, coloqué todas las versiones una al lado de la otra y las escaneé. por páginas.

Al decidir qué archivo debería incluirse en el archivo de descripción general, intenté apegarme lo más posible a la versión parcialmente redactada publicada por última vez por el RKI. Incluso esto ya tiene ligeras desviaciones del expediente Schreyer. Si pensaba que en mi conjunto de datos había información parcial aún más interesante, como pasajes tachados, adiciones que indican un cambio repentino de opinión en el equipo de crisis, entonces opté por la última versión. Como de todos modos quería entregar todos los archivos individuales originales en formato Docx, ahora cada uno puede comprobar por sí mismo cuál de las versiones considera más "auténtica". Son instantáneas. La mayoría de estas versiones dobles o triples ocurren en el primer y segundo año, porque aparentemente "la ciencia" cambió particularmente rápidamente durante este período.

Según mi análisis, en 2020 esto se aplica a las reuniones del 4 de febrero. (3 versiones), 07.02 (2 versiones), 13.02. (2 versiones) 3, 4 y 5 de marzo (2 versiones cada una), 29 de mayo. (2 versiones), 31 de julio. (2 versiones), 26 de agosto (2 versiones), 18 de noviembre (2 versiones). En 2021 las reuniones del 8 de enero. (2 versiones), 04.08. (2 versiones), 5 de noviembre (2 versiones). En 2022 y 2023 no habrá más versiones duplicadas, al menos no en este conjunto de datos.

También en este caso puede haber diferencias con respecto a los datos publicados por última vez por el RKI, ya que, como dije, mi filtración proviene del archivo. Por lo tanto, el inminente fallo del tribunal Schreyer sigue siendo relevante porque puede darnos acceso a la última versión de los protocolos del RKI y a qué cambios finalmente se quería incluir en el documento. Esto efectivamente nos brinda un historial de versiones de los protocolos, con todos sus cambios reveladores.

Mi objetivo principal cuando se publicó por primera vez era que los documentos estuvieran disponibles en una versión razonablemente inalterable. Por supuesto, inalterable hasta cierto punto, porque los archivos PDF también se pueden modificar. Por supuesto, un conjunto de datos PDF generado en 2024 no es suficiente para los expertos en datos forenses, por lo que mi plan era entregar los originales Docx inmediatamente tan pronto como surgieran dudas sobre la autenticidad de los protocolos. Eso es lo que hice y cualquiera puede explorar los metadatos. Cualquiera que haya hecho esto lo sabe: este conjunto de datos es real.

Tercera pregunta que ha surgido con más frecuencia en los últimos días: ¿Por qué el RKI nunca ha negado la autenticidad del documento desde el primer día?

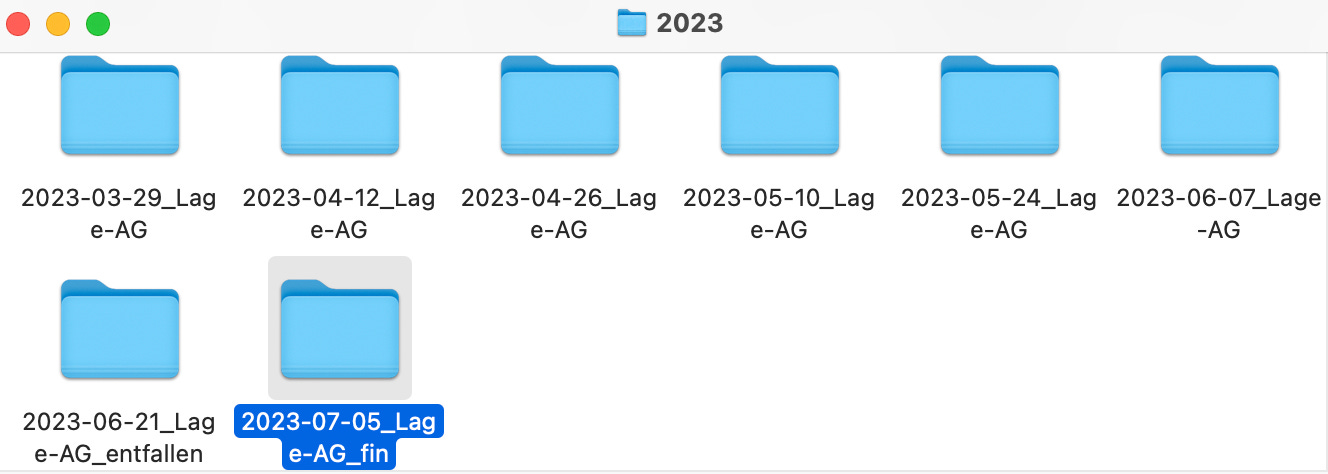

La respuesta es simple: es la foto. La foto de portada de la filtración era un mensaje oculto para el RKI. La foto de portada de la filtración muestra al equipo de crisis del RKI celebrando la última reunión del equipo de crisis con copas de champán en la mano. Proviene del material adicional del conjunto de datos, reunido por última vez el 7 de julio de 2023. Esto dejó claro al RKI inmediatamente, sin tener que hacer clic en un solo enlace: esta filtración lo cubre todo. Y realmente todo, incluido todo el material adicional, hasta la última sesión. Con este mensaje simple y oculto quería quitarle el viento a los intentos inútiles de negación. Al parecer el mensaje ha llegado.

Seguiré aceptando más preguntas sobre la filtración que no pongan en peligro al denunciante.

Editar 26 de julio 19:44:

Corrección: La foto de portada estaba en el material adicional de la carpeta de la reunión del 23 de julio de 2023. El texto mencionaba incorrectamente junio, esto ha sido corregido.

No hay comentarios:

Publicar un comentario