NUEVO: Apple ha comenzado a escanear sus archivos de imagen locales sin consentimiento, dice un hacker e investigador de seguridad.

Apple ha comenzado a escanear sus archivos de imagen locales sin consentimiento

Jeffrey Paul: Apple Has Begun Scanning Your Local Image Files Without Consent (sneak.berlin)

Prefacio: No uso iCloud. No uso una ID de Apple. No uso la Mac App Store. No almaceno fotos en la aplicación "Fotos" de macOS, ni siquiera localmente. Nunca opté por los servicios de red de Apple de ningún tipo: uso el software macOS en el hardware de Apple.

Hoy, estaba buscando algunas imágenes locales en una subcarpeta de mi carpeta Documentos, algunos archivos HEIC tomados con un iPhone y copiados a la Mac usando el programa Image Capture (usado para descargar fotos desde un dispositivo iOS conectado con un cable USB).

Uso un programa llamado Little Snitch que me alerta sobre el tráfico de red que intentan los programas que uso. Tengo todo el acceso a la red denegado para muchas aplicaciones del nivel del sistema operativo de Apple porque no estoy interesado en transmitir ninguno de mis datos a Apple a través de la red, principalmente porque Apple entrega los datos de los clientes de más de 30,000 clientes por año al gobierno federal de EE. UU. policía sin ninguna orden de registro según el informe de transparencia autopublicado de Apple. Estoy bien sin ninguna de esas tonterías, gracias.

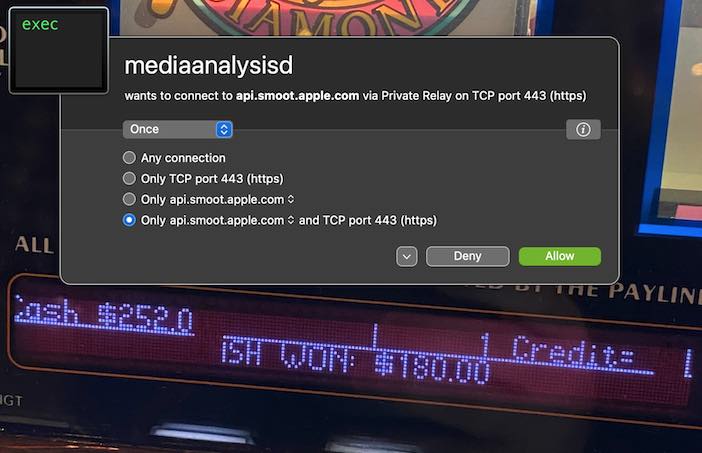

Imagínese mi sorpresa al explorar estas imágenes en el Finder, Little Snitch me dijo que macOS ahora se está conectando a las API de Apple a través de un programa llamado mediaanalysisd (Media Analysis Daemon, un proceso en segundo plano para analizar archivos multimedia).

Es muy importante contextualizar esto. En 2021, Apple anunció su plan para comenzar a escanear archivos multimedia del lado del cliente, en el dispositivo, para detectar pornografía infantil ("CSAM", el término técnico utilizado para describir este tipo de imágenes), de modo que los dispositivos que los usuarios finales hayan pagado puedan usarse para proporcionar vigilancia policial en oposición directa a los deseos del propietario del dispositivo. Siendo CP, por supuesto, uno de los clásicos Cuatro Jinetes del Infocalypse sacado a relucir por aquellos comprometidos en intentos equivocados de justificar lo injustificable: violaciones de nuestros derechos humanos.

Apple ha declarado repetidamente en sus materiales de marketing que "la privacidad es un derecho humano", pero no ofreció ninguna explicación de por qué aquellos de nosotros que no traficamos con pornografía infantil querríamos tener dicho software que viola la privacidad ejecutándose en nuestros dispositivos. En ese momento, se especuló ampliamente que estaban haciendo esto para quitarse de encima al FBI y poder implementar el cifrado de extremo a extremo del cliente para iCloud, algo que no estaban haciendo en ese momento (lo que proporcionó y preservó una puerta trasera). en la privacidad de iMessage, específicamente para el FBI).

Hubo una gran reacción pública. Apple probablemente esperaba esto.

Algunas semanas después, en una aparente (pero no real) capitulación, Apple publicó la siguiente declaración:

Con base en los comentarios de los clientes, grupos de defensa, investigadores y otros, hemos decidido tomarnos más tiempo en los próximos meses para recopilar información y realizar mejoras antes de lanzar estas características de seguridad infantil de importancia crítica.

Los medios informaron erróneamente que Apple estaba cambiando de rumbo.

Lea la declaración detenidamente nuevamente y reconozca que en ningún momento Apple dijo que cambió de rumbo o que no tiene la intención de continuar con las funciones de escaneo que violan la privacidad. De hecho, Apple dijo que todavía tiene la intención de lanzar las funciones y que las considera "de importancia crítica".

Apple es muy bueno escribiendo cosas técnicamente veraces que dicen una cosa que hace que los reporteros informen algo diferente (que no es real). Esto se convierte en una especie de "todo el mundo sabe" donde la narrativa que el público cree y acepta ampliamente no es lo que Apple realmente dijo. Apple PR explota la capacidad deficiente de comprensión de lectura, al tiempo que mantiene algún tipo de integridad moral imaginaria porque nunca hizo declaraciones falsas durante sus intentos de confundir explícitamente e inducir informes erróneos.

Recordar:

●En 2021, Apple dijo que escanearía sus archivos locales usando su propio hardware, al servicio de la policía.

●La gente se molestó, porque esto es una clara violación de la privacidad y es totalmente injustificable por cualquier motivo. (Algunas personas especularon que tal movimiento de Apple fue para apaciguar a la policía federal de los EE. UU. antes de que enviaran mejores funciones de cifrado que de otro modo obstaculizarían a la policía).

●Apple dijo algunas cosas adicionales que NO incluían "no escanearemos sus archivos locales", pero sí incluyó una confirmación de que tienen la intención de enviar características que consideran "críticamente importantes".

●Los medios informaron mal esta declaración modificada y la gente se calmó.

●A fines de 2022, Apple envió opciones cifradas de extremo a extremo para iCloud.

●Hoy, Apple escaneó mis archivos locales y esos programas de escaneo intentaron comunicarse con las API de Apple, aunque no uso iCloud, Apple Photos o una ID de Apple. Esto habría sucedido sin mi conocimiento o consentimiento si no estuviera ejecutando un software de monitoreo de red de terceros.

¿Quién sabe qué tipos de medios los gobiernos requerirán legalmente que Apple busque en el futuro? Hoy es CP, mañana son caricaturas del profeta (PBUH por favor no me decapites). Una cosa de la que puede estar seguro es que esta base de datos de imágenes para las que su hardware ahora se usará para escanear será modificada y actualizada regularmente por personas que no son usted y no son responsables ante usted.

Esta es su primera y única advertencia: Stock macOS ahora invade su privacidad a través de Internet cuando explora archivos locales, toma acciones que ninguna persona razonable esperaría tocar la red, con iCloud y todos los análisis desactivados, sin aplicaciones de Apple lanzadas (esto sucedió en el Finder, a través de la vista previa de la barra espaciadora) y sin entrada de ID de Apple. Has sido notificado de esta nueva realidad. No recibirá más advertencias sobre el tema.

Integre estos datos y recuérdelos: macOS ahora contiene software espía basado en la red incluso con todos los servicios de Apple deshabilitados. No se puede deshabilitar a través de los controles dentro del sistema operativo: debe usar un software de filtrado de red de terceros (o dispositivos externos) para evitarlo.

Esto se observó en la versión actual de macOS, macOS Ventura 13.1.

Aparte: no puedo recomendar Little Snitch lo suficiente. Es literalmente el primer software que instalo (a través de USB) en un macOS nuevo, incluso antes de habilitar Wi-Fi o conectar un cable de red.

Un recordatorio final: si no tiene nada que ocultar y no ha hecho nada malo, esos son los momentos en los que es más importante limitar la transferencia de información a las fuerzas del orden. La obtención de datos sobre delincuentes por parte de las fuerzas del orden no es una tragedia. La aplicación de la ley que investiga a personas inocentes conduce a una injusticia extrema. Debe rechazar todos los intentos de vigilancia policial, obviamente si es un delincuente, pero especialmente si es inocente.

No hay comentarios:

Publicar un comentario